Diferencia entre revisiones de «RADIUS»

De ENES Juriquilla

Sin resumen de edición |

mSin resumen de edición |

||

| (No se muestran 14 ediciones intermedias de 2 usuarios) | |||

| Línea 1: | Línea 1: | ||

##Configuración de | ##Configuración de archivo radius.conf | ||

Una vez instalado y configurado el servicio de LDAP., se procede a configurar el servicios de Radius | Una vez instalado y configurado el servicio de LDAP., se procede a configurar el servicios de Radius | ||

''Se edita el archivo /etc/freeradius/3.0/ | ''Se edita el archivo /etc/freeradius/3.0/radiusd.conf'' | ||

prefix = /usr | |||

exec_prefix = /usr | exec_prefix = /usr | ||

sysconfdir = /etc | sysconfdir = /etc | ||

| Línea 31: | Línea 31: | ||

log { | log { | ||

destination = files | destination = files | ||

colourise = yes | |||

file = ${logdir}/radius.log | file = ${logdir}/radius.log | ||

syslog_facility = daemon | syslog_facility = daemon | ||

stripped_names = no | stripped_names = no | ||

auth = yes | auth = yes | ||

auth_badpass = no | |||

auth_goodpass = no | |||

msg_denied = "You are already logged in - access denied" | |||

} | } | ||

checkrad = ${sbindir}/checkrad | checkrad = ${sbindir}/checkrad | ||

ENV { | ENV { | ||

} | } | ||

policy { | policy { $INCLUDE policy.d/ } | ||

$INCLUDE sites-enabled/ | |||

## Configuración de clientes | |||

'Se edita el archivo /etc/freeradius/3.0/clients.conf'' | |||

A continuación se muestra el contenido ejemplo de las controladoras configuradas como clientes. | |||

client 10.10.50.0/24 { | |||

ipaddr = 10.10.50.0 | |||

prefix = 24 | |||

secret = 12345678 | |||

shortname = radENES | |||

} | |||

client my_radius { | |||

ipaddr = 10.10.100.19 | |||

prefix = 24 | |||

secret = 12345678 | |||

shortname = radius_ldap | |||

} | |||

client 10.10.100.254{ | |||

ipaddr = 10.10.100.254 | |||

secret = 12345678 | |||

shortname = intraENES | |||

} | |||

client localhost { | |||

ipaddr = 127.0.0.1 | |||

proto = * | |||

secret = 12345678 | |||

require_message_authenticator = no | |||

limit { | |||

max_connections = 16 | |||

lifetime = 0 | |||

idle_timeout = 30 | |||

} | |||

} | |||

client localhost_ipv6 { | |||

ipv6addr = ::1 | |||

secret = 12345678 | |||

} | |||

== Creando el archivo my_radius.conf | |||

server my_radius { | |||

listen { | |||

type = auth | |||

ipaddr = * | |||

port = 1812 | |||

} | |||

authorize { | |||

ldap | |||

if (ok || updated) { | |||

update control { | |||

Auth-Type := ldap | |||

} | |||

} | |||

} | |||

authenticate { | |||

Auth-Type LDAP { | |||

ldap | |||

} | |||

} | |||

} | } | ||

== Editando el archivo /etc/hosts | |||

127.0.0.1 radius25 | |||

10.10.100.19 radius.enesjuriquilla.unam.mx | |||

== Editando el archivo ldap | |||

# server = 'localhost' <p> | |||

server = radius.enesjuriquilla.unam.mx<p> | |||

#base_dn = 'dc=example,dc=org'<p> | |||

base_dn = 'dc=radius,dc=enesjuriquilla,dc=unam,dc=mx'<p> | |||

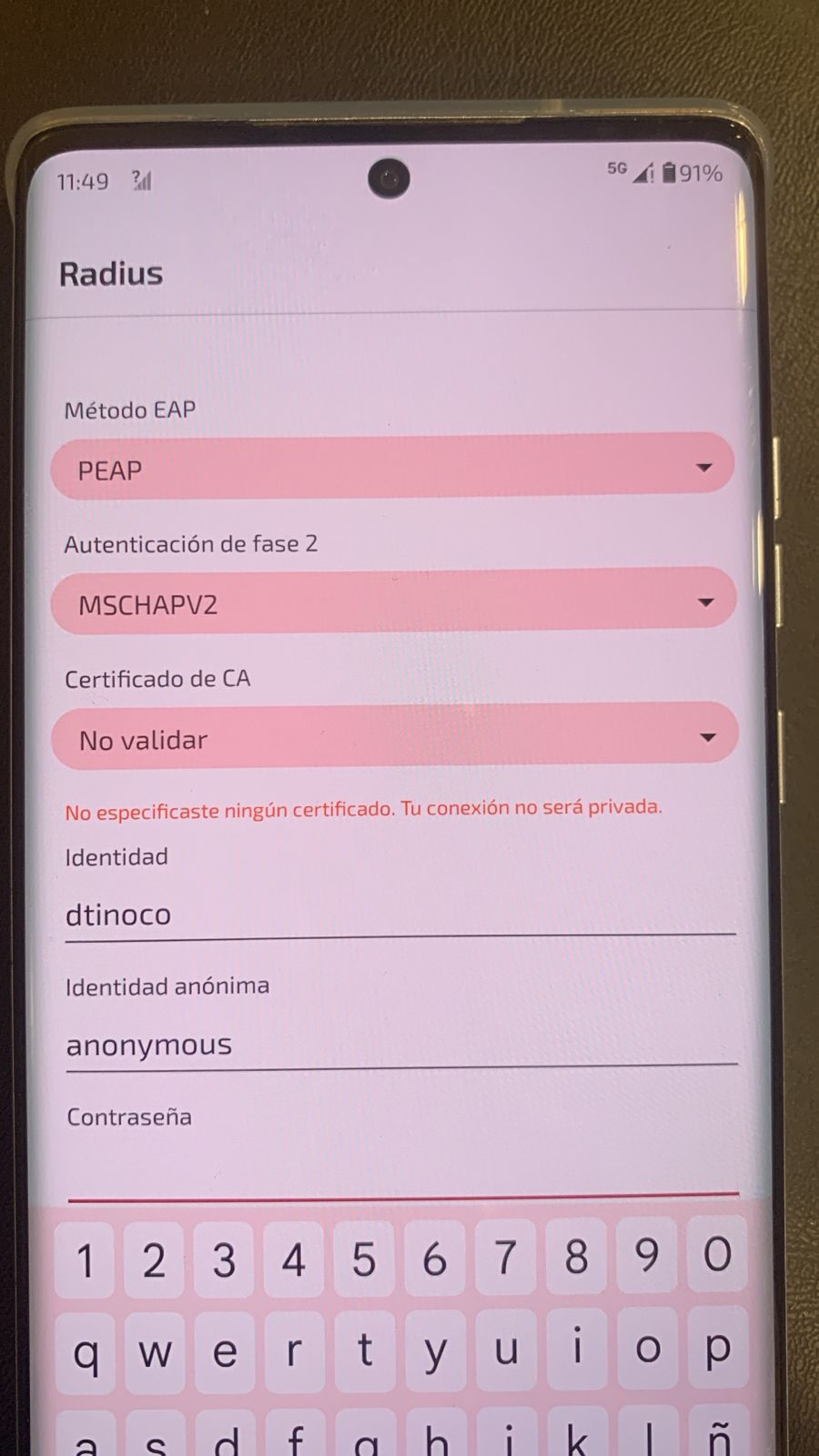

== Configuración de dispositivos Android para usar servicio Radius<p><p> | |||

[[File:radius_android.jpg]]<p><p> | |||

Revisión actual - 18:25 24 feb 2025

- Configuración de archivo radius.conf

Una vez instalado y configurado el servicio de LDAP., se procede a configurar el servicios de Radius

Se edita el archivo /etc/freeradius/3.0/radiusd.conf

prefix = /usr

exec_prefix = /usr

sysconfdir = /etc

localstatedir = /var

sbindir = ${exec_prefix}/sbin

logdir = /var/log/freeradius

raddbdir = /etc/freeradius/3.0

radacctdir = ${logdir}/radacct

name = freeradius

confdir = ${raddbdir}

modconfdir = ${confdir}/mods-config

certdir = ${confdir}/certs

cadir = ${confdir}/certs

run_dir = ${localstatedir}/run/${name}

db_dir = ${raddbdir}

libdir = /usr/lib/freeradius

pidfile = ${run_dir}/${name}.pid

correct_escapes = true

max_request_time = 30

cleanup_delay = 5

max_requests = 16384

hostname_lookups = no

log {

destination = files

colourise = yes

file = ${logdir}/radius.log

syslog_facility = daemon

stripped_names = no

auth = yes

auth_badpass = no

auth_goodpass = no

msg_denied = "You are already logged in - access denied"

}

checkrad = ${sbindir}/checkrad

ENV {

}

policy { $INCLUDE policy.d/ }

$INCLUDE sites-enabled/

- Configuración de clientes

'Se edita el archivo /etc/freeradius/3.0/clients.conf

A continuación se muestra el contenido ejemplo de las controladoras configuradas como clientes.

client 10.10.50.0/24 {

ipaddr = 10.10.50.0

prefix = 24

secret = 12345678

shortname = radENES

}

client my_radius {

ipaddr = 10.10.100.19

prefix = 24

secret = 12345678

shortname = radius_ldap

}

client 10.10.100.254{

ipaddr = 10.10.100.254

secret = 12345678

shortname = intraENES

}

client localhost {

ipaddr = 127.0.0.1

proto = *

secret = 12345678

require_message_authenticator = no

limit {

max_connections = 16

lifetime = 0

idle_timeout = 30

}

}

client localhost_ipv6 {

ipv6addr = ::1

secret = 12345678

}

== Creando el archivo my_radius.conf

server my_radius {

listen {

type = auth

ipaddr = *

port = 1812

}

authorize {

ldap

if (ok || updated) {

update control {

Auth-Type := ldap

}

}

}

authenticate {

Auth-Type LDAP {

ldap

}

}

}

== Editando el archivo /etc/hosts 127.0.0.1 radius25 10.10.100.19 radius.enesjuriquilla.unam.mx

== Editando el archivo ldap

- server = 'localhost'

server = radius.enesjuriquilla.unam.mx

#base_dn = 'dc=example,dc=org'

base_dn = 'dc=radius,dc=enesjuriquilla,dc=unam,dc=mx'

== Configuración de dispositivos Android para usar servicio Radius